ゲーム業界において公式サイトがつながりにくい状況というのは、不幸なことにあまり珍しいことではありません。単純に混雑によるサーバーダウンもありますが、クラウド対応が進みネットワークインフラの整備とともにそのような事態は減っています。一方で、問題になっているのがDDoS攻撃などのサイバー攻撃です。

ゲーム業界において公式サイトがつながりにくい状況というのは、不幸なことにあまり珍しいことではありません。単純に混雑によるサーバーダウンもありますが、クラウド対応が進みネットワークインフラの整備とともにそのような事態は減っています。一方で、問題になっているのがDDoS攻撃などのサイバー攻撃です。DDoS攻撃については、アカマイ・テクノロジーズが定期的に発表しているセキュリティレポートの中でも大きく取り上げられています。2017年第3四半期(7~9月)のレポート発表にともない、同社では12月19日にプレスカンファレンスを開催し、プロダクト・マーケティング・マネージャーの中西一博氏が、現状の傾向について語りました。

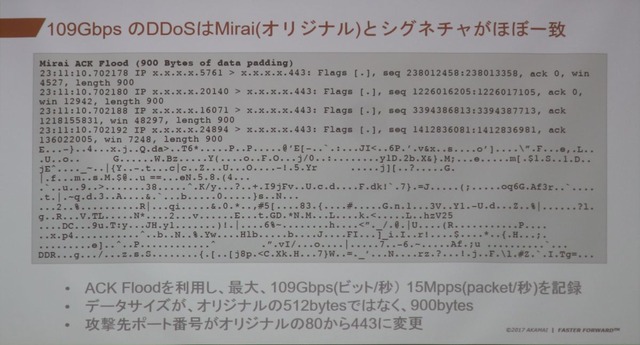

レポートが示すQ3のDDoS攻撃の注目すべきポイントは、一時は終息かと思われた「Miraiボットネット」と思われる活動が活発化していること、そして標的あたりの繰り返し攻撃が増加傾向にあるということです。

Miraiボットネットが復活…攻撃も成果報酬に変化

「Miraiボットネット」は16年9月、大量のWebカメラを利用した攻撃ネットワークとして観測されたもので、IoTボットネットの先駆といわれています。アカマイのネットワークで観測したものでは、600Gbpsを超える大規模な攻撃が、別の推測では1Tbps級の攻撃(Dyn社への攻撃)さえ発生したとのこと。

Mirai開発者の逮捕、および国際的な法執行機関によるボットネット撲滅により、大規模な攻撃は一時終息にむかいました。ところが、開発者がボットネットのソースコードを公開しており、現在はMirai亜種が大量に出回り、今第2四半期あたりから再び動きが活性化しています。

今回の特徴は、攻撃帯域は100Gbps前後のものが最大(アカマイ観測)ですが、30分単位の攻撃が何度も繰り返される「繰り返し攻撃」が増えていること。Q3ではQ2との比較で13%、昨年同期比では20%の増加だといいます。

中西氏によれば、「攻撃者のコストダウンのため、同じ規模の攻撃を持続させるのではなく、断続的に行っていると思われる。攻撃を継続させなくても、定期的、または不定期に攻撃が発生すると、防御側(ISP)はDDoSフィルタリングを止めることができなくなり、サービス妨害効果が維持できる。」とその背景を分析しています。

他にも、攻撃側は、アンダーグラウンドでも価格競争にさらされ、攻撃プランが容量指定のものから、ターゲットをダウンさせたかどうかの成果報酬に切り替える傾向もあるとのこと。力任せにリソースを投入した攻撃より、より効率のよい攻撃へとシフトしているのも見逃せない特徴です。

そのため、ボットに攻撃指令を送るC2サーバー(C&Cサーバー:不正に乗っ取った端末をコントロールするサーバー)とそれが管理するボットもコンパクトにクラスタ化。C2サーバーを3日から1週間程度でクローズしすぐに別のものに切り替え、サーバー検知とテイクダウンを回避し、小規模なクラスタを要求に応じて最適なリソース配分をするというわけです。

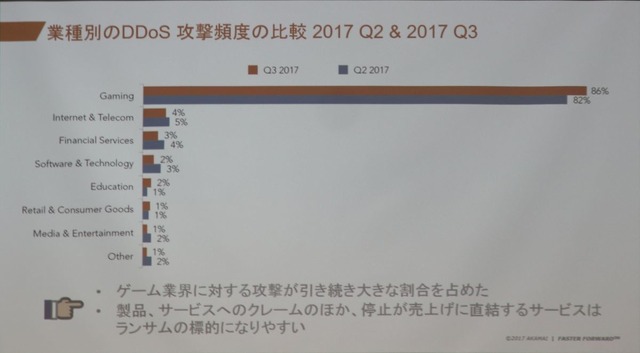

DDoS攻撃の80%がゲーム業界…ライバル企業が仕掛けることも?

また、レポートでは業種別のDDoS攻撃の攻撃頻度も分析しています。これはアカマイの顧客ポートフォリオの傾向ですが、全体の80%がゲーム業界となっています。なぜゲーム業界が狙われるのでしょうか。一般的には、ユーザー獲得に熾烈な争い繰り広げるゲーム業界は、同業者(ライバル)がアンダーグラウンドを利用して攻撃を仕掛けているともいわれていますが、これは中国などエマージング市場での傾向です。グローバルでは、「攻撃者はゲーム業界をコンプライアンスが弱く狙いやすい業界と認識している」(中西氏)可能性があります。

ゲームに限らずサービス停止が売上や業績に直結するような業種は、ランサムウェアやDDoS攻撃を受けやすく、他の業種より身代金を払ってしまう傾向があります。サービス停止による影響(攻撃者からみた成果)も大きいのです。

さらに、法的にグレーなギャンブルサイトも世界には多く存在しており、このようなサイトはしかるべき機関とも連携ができず、身代金に応じてしまうこともしばしばあります。FXサイトがランサムウェアやランサムDDoS攻撃の標的にされるのも似たような理由からです。これらの業界は、実際にコンプライアンスが弱いというわけではないが、少なくとも攻撃者はそう捉えているといえるでしょう。

約6割のログイン操作が不正なログイン、ボットのログイン試行だった…

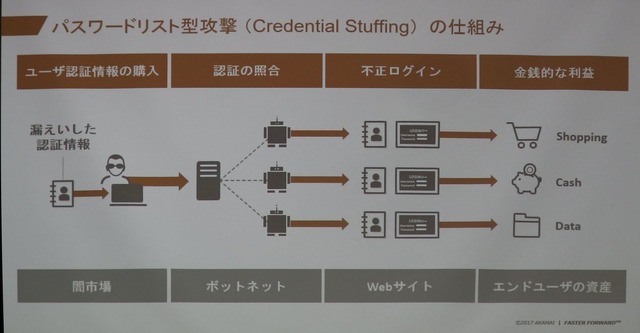

ゲーム業界に関係するサイバー攻撃には「パスワードリスト攻撃」があり、アカマイのレポートはこの点についても言及しています。同社がサービスを提供する45の有名企業(小売、銀行、旅行業、メディア、ゲーム)におけるWebサイトの観測では、6億件ほど発生したログイン操作のうち、じつに66.5%(約4億件)が不正なログインまたはボットなどによるログイン試行であるという結果がであったとのこと。

驚くべき数字ではありますが、冷静に考えると不思議ではないかもしれません。15年ほど前は、インターネット上のメールトラフィックの90%はスパムだという統計がでていたくらいです。標的型攻撃が問題になり、情報漏えい事件が毎日発生しているような現在、ログイン操作の半分以上が不正ログイン(ログイン試行も含む)というのもありえる数字ではないでしょうか。この統計で「不正と判断したログイン」は、同社の膨大なログをオフラインで分析し、入力タイミング、入力パターンなどふるまいが人間でないと判断されたものだといいます。

流出したパスワードリストによる攻撃では、正規のアカウントが乗っ取られ、買い物、不正送金、情報窃取などさまざまな被害につながります。ゲームではチート行為やポイントロンダリングに直結する攻撃なのです。中西氏は次のようにアドバイスしています。

「ゲーム業界は利便性や応答性、離脱率の問題から、2段階認証や多重認証を導入しにくいが、ログインパターンの分析、位置情報の利用、端末の加速度センサーの値などさまざまな情報を利用して、ボットによるログインや悪意のあるログインを検知し、必要なときに2段階認証を適用するなどしてほしい。」

家庭用のハードが「ボット」になる危険性はないのか?

これまでは、おもにオンラインゲームに関するサイバー攻撃の話でしたが、PCやスマホではないゲームハードが、ボットネット化される問題はないのでしょうか?今年8月には、動画再生や電池長持ちを謳った不正アプリがGoogle Playに出回り、14万台ものAndroid端末がボット化された事件が起きています(現在アプリは削除、無効化されている)。PlayStation 4やニンテンドースイッチがボットに感染する可能性を中西氏に聞きました。

「コンソール型ゲーム機は、ハードも特殊でありプロトコルも独自なものを使っていることが多く、メーカーの対策は進んでいる。Android端末のようなリスクは少ないが、IoTの浸透とともに、ゲーム機がWebカメラなどと連携・通信するときは注意が必要だ。」

と、今後はIoT対応や外部連携でメーカー側の意識を高める必要があることを示唆しました。